Одним з наслідків пандемії став величезний сплеск SMS-шахрайства, оскільки в цей непростий час кіберзлочинці б’ють у наші найбільш вразливі місця. Шкідливе ПЗ, орієнтоване на клієнтів мобільного банкінгу, стає більш підступним і досконалим, абонентам стає дедалі складніше розпізнати обман і масштаби їх фінансових втрат зростають.

Найпростішою порадою буде взагалі не відкривати підозрілі повідомлення. Втім це призводить до втрати довіри до SMS як каналу, а отже, може негативно позначитися на прибутках операторів мобільного зв’язку.

Основними винуватцями є смішинг-атаки (також відомі, як SMS-фішинг), метою яких є отримання конфіденційної інформації, такої як особисті дані та дані банківського рахунку абонента. Як правило, людині пропонують перейти за посиланням, зателефонувати за номером телефону або написати на адресу електронної пошти, надану зловмисником за допомогою SMS-повідомлення, щоб поділитися своїми даними.

Більш нова і просунута загроза — FluBot, поєднує в собі смішинг з вірусним ПЗ типу «троян». FluBot встановив нову планку для шкідливого ПЗ за рахунок способу поширення і застосування DGA (Domain Generation Algorithms, алгоритмів генерації доменних імен), а також — своїх програмних компонентів. Пропонуємо детальніше розглянути загрози, які несе це шкідливе ПЗ, і способи боротьби з ними.

Шкідливе ПЗ FluBot — через що такий переполох?

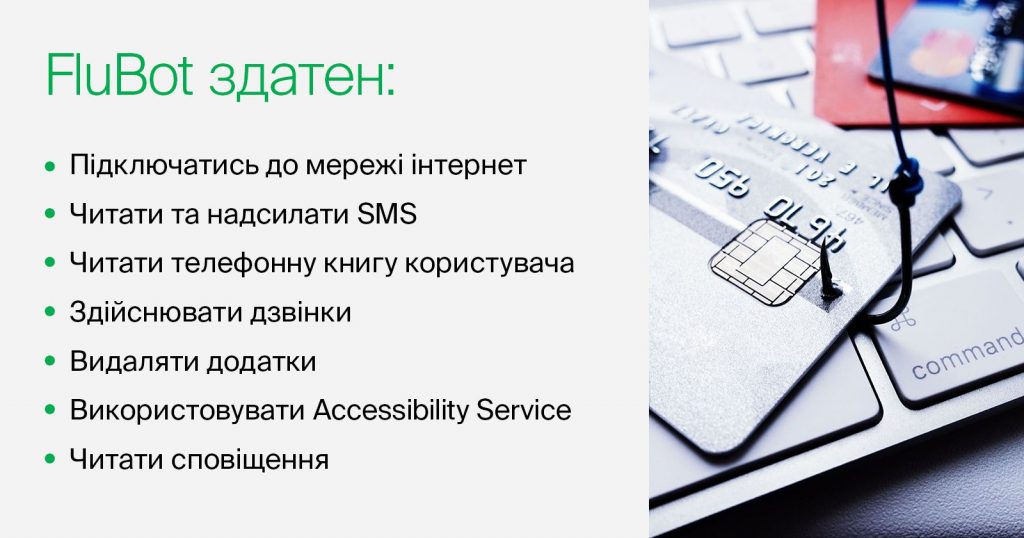

FluBot — нове шкідливе ПЗ для Android, яке орієнтоване на клієнтів мобільного банкінгу. Воно використовує оверлейні атаки на основі системного компонента WebView для фішингу даних додатків. Шкідлива програма в першу чергу націлена на програми для мобільного банкінгу і роботи з криптовалютами. Однак FluBot також збирає широкий спектр призначених для користувача даних з усіх додатків, встановлених на зараженому пристрої.

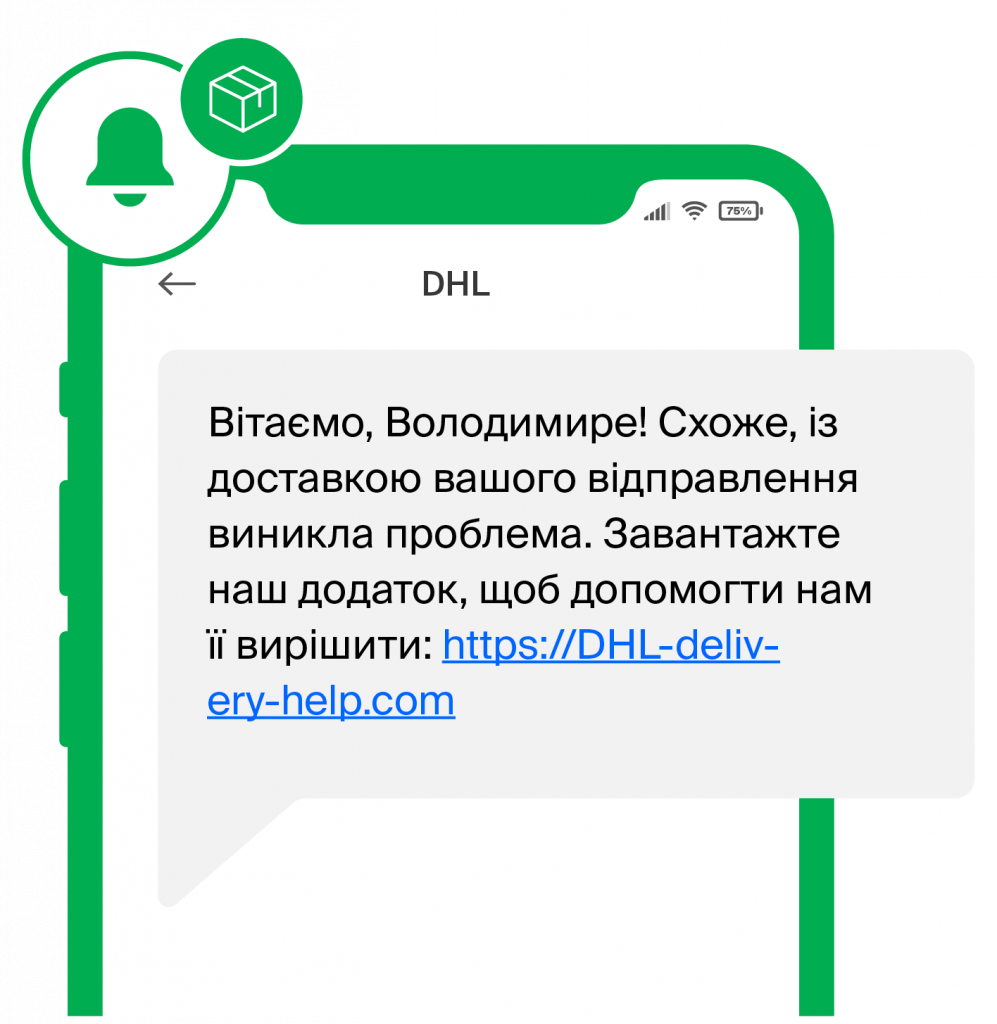

Зловмисник відправляє підроблене SMS-повідомлення, «що інформує» одержувача про проблеми із доставкою відправлення або банківським рахунком. Щоб повідомлення виглядало більш переконливо, зловмисники також часто використовують SMS-спуфінг — фальсифікацію ідентифікатора (номера) відправника. Таким чином, підроблені повідомлення з’являються в тому ж ланцюжку, що і попередні повідомлення від «справжнього» відправника.

Перехід за посиланням всередині фальшивого повідомлення приводить абонентів на «справжній» вебсайт, зламаний зловмисниками. Зламані сервери вебзастосунків налаштовуються для зберігання APK-файлу шкідливої програми. Користувач отримує інструкції дозволити використання зовнішніх додатків на своєму телефоні без явної згадки про, що для цього необхідно змінити налаштування безпеки. Якщо користувач дотримується інструкцій, завантажується троянська програма.

Після установки FluBot миттєво починає відстежувати запущені на пристрої додатки. Після виявлення запуску цільової програми шкідлива програма починає оверлейну атаку, відображаючи фальшиву сторінку входу в систему, спеціально створену для цільової програми, яку відкриває користувач. Фішингова сторінка накладається зверху цільової програми практично миттєво, тому користувач не встигає нічого запідозрити. Після введення облікових даних додатка на фальшивій сторінці, FluBot відправляє облікові дані на сервер команд і управління (C & C-сервер), керований зловмисником.

Іншою небезпекою FluBot є його здатність отримувати доступ до книги контактів користувача та відправляти цим абонентам SMS-повідомлення з метою саморозповсюдження. FluBot зобов’язаний своєю назвою швидкості поширення та вектору зараження, які нагадують звичайний грип.

Згідно зі звітом FluBot — Malware Analysis Report від Prodaft, FluBot поширився Великобританією, Німеччиною, Угорщиною, Італією, Польщею й Іспанією. Зібравши на сьогодні 25% іспанських мобільних номерів, заразивши більше 60 000 жертв і викравши понад 11 мільйонів телефонних номерів, шкідлива програма не збирається скидати оберти.

Експерти стверджують, що майже для кожного повідомлення зловмисники використовують нові посилання на зламані сервери вебдодатків. Це демонструє рівень продуманості FluBot, що відрізняє його від інших шкідливих ПЗ, спрямованих на крадіжку банківських даних споживачів.

У звіті також зазначається, що якщо не буде вжито жодних дій, це шкідливе ПЗ зможе зібрати практично всі телефонні номери в Іспанії протягом 6 місяців. В інших родинах шкідливих програм функція поширення через SMS працює не так ефективно. Однак, smishing-модуль FluBot добре реалізований і працює практично в усіх конфігураціях. На додаток до способу поширення, заснований на алгоритмах генерації доменів новий підхід робить практично неможливим усунення загрози за допомогою традиційних методів. Також FluBot можна легко адаптувати для поширення в різних країнах шляхом простої зміни конфігурації в його кодовій базі.

Наслідки і можливі рішення

Найбільш невідкладна проблема — це втрата довіри. З поширенням новин про шахрайство або порушення безпеки через SMS, громадськість неминуче задається питанням, чи вартий цей канал довіри. Це може завдати серйозного удару по прибутках оператора. Якщо абоненти почнуть ігнорувати SMS, підприємства будуть змушені перейти на канали комунікації, які аудиторія вважає безпечними – досить похмура перспектива, враховуючи, що за прогнозами, прибутки від A2P SMS в 2021 році досягнуть 45,93 мільярда доларів.

У такій ситуації публікація офіційної заяви із попередженням абонентів про те, що вони не повинні переходити за підозрілими посиланнями в SMS, тільки погіршить становище операторів, які, по суті, визнають, що їх продукт ненадійний і небезпечний.

SMS-фаєрволи — надійні інструменти, що використовують оператори мобільного зв’язку для виявлення і блокування спаму і спуфингу. Однак навіть найкращі SMS-фаєрволи не можуть автоматично перевіряти безпеку URL-адреси, що міститься в повідомленні. Оскільки гіперпосилання саме по собі є реальною загрозою, налаштування фаєрволу повинні постійно оновлюватися і корегуватися, щоб той мав шанс протистояти таким видам шахрайства.

Таким чином, очевидним рішенням буде блокування всіх повідомлень, що містять відомі шкідливі URL. Проблема в тому, що такі URL зазвичай реєструються в день атаки та можуть бути змінені в подальшому, що робить занесення цих адрес до чорного списку, м’яко кажучи, неефективним.

Візьміть ситуацію під контроль з Zero Trust SMS

А як щодо такого рішення: спробувати прямо протилежний підхід, розглядаючи кожен URL, надісланий в SMS, як небезпечний, якщо його безпека не була доведена? Zero Trust — частина пропозиції GMS щодо захисту SMS-бізнесу операторів — працює саме так. Такий підхід допомагає протистояти смішингу, запобігти проникненню шкідливих програм на вашу мережу та нанесенню шкоди вашій базі абонентів, гарантуючи, що кожне посилання, що відправляється кожному абоненту, повністю безпечне. Це стає можливим шляхом прямого блокування шкідливих посилань, в той час як ще не класифіковані потенційно небезпечні посилання доставляються з серйозним попередженням. В результаті ви одночасно захищаєте та навчаєте своїх абонентів, повідомляючи їм, які URL-адреси можна спокійно відкривати, а які заблоковані з метою їх безпеки.

Захищайте ваших абонентів і ваші прибутки

Незважаючи на очевидну загрозу, яку несе FluBot, GMS може надати операторам мобільного зв’язку унікальну можливість інформувати своїх абонентів про надійність кожного посилання, що надходить на їх телефон, продемонструвати обізнаність в ситуації та зміцнити свою репутацію дбайливого і професійного постачальника послуг, одночасно захищаючи свої прибутки.

Зв’яжіться з нашими експертами, щоб дізнатися більше про захист SMS-бізнесу з GMS вже сьогодні!